目录大纲

- 一、先明确:ToDesk 临时密码的定义与适用场景

- (一)临时密码是什么?

- (二)临时密码的典型适用场景

- 二、核心问题:ToDesk 临时密码的更新周期是多久?

- (一)系统默认自动更新周期:30 分钟 - 24 小时(分场景生效)

- (二)用户手动强制更新:无周期限制,随时可操作

- 三、操作指南:临时密码的生成、更新与管理步骤

- (一)第一步:生成临时密码(基础操作)

- (二)第二步:手动更新临时密码(紧急操作)

- (三)第三步:关闭临时密码功能(长期不用场景)

- (四)第四步:查看临时密码更新记录(安全审计)

- 四、安全要点:临时密码更新周期的合理设置与使用技巧

- (一)按场景选择最短有效周期,避免 “过度授权”

- (二)开启 “密码更新提醒”,避免遗漏手动更新

- (三)结合二次验证,双重保障临时密码安全

- (四)避免通过公共渠道传输临时密码

- (五)定期检查临时密码功能状态,避免误开启

- 五、常见误区:关于临时密码更新周期的 4 个错误认知

- 误区 1:临时密码自动更新,无需手动管理

- 误区 2:设置 “单次有效” 后,无需关注失效时间

- 误区 3:临时密码复杂度高,可延长更新周期

- 误区 4:关闭临时密码功能后,旧密码仍可使用

- 结语

在 ToDesk 的远程控制安全体系中,“临时密码” 是兼顾便捷性与安全性的重要功能,尤其适用于临时授权他人协助操作设备的场景。不少用户在使用时会产生疑问:ToDesk 临时密码的更新周期是多久?是否需要手动定期更换?自动更新机制又该如何设置?本文将从临时密码的核心特性、更新周期规则、手动与自动更新方法,以及安全使用技巧等方面,全面解答这些问题,帮助用户在保障安全的前提下,高效使用远程控制功能。

一、先明确:ToDesk 临时密码的定义与适用场景

在探讨更新周期前,需先厘清 ToDesk 临时密码的本质与使用场景,避免与 “固定连接密码” 混淆,确保对功能的认知准确无误。

(一)临时密码是什么?

ToDesk 的临时密码,是相对于 “固定连接密码” 而言的一种短期有效、可手动生成或系统自动生成的访问凭证,长度通常为 6-8 位数字或字母组合,具备时效性和一次性两大核心特征。与固定连接密码长期有效不同,临时密码会在设定时间内自动失效,或在完成一次远程连接后作废,从根源上降低密码长期留存的泄露风险。

临时密码的生成逻辑与设备码强关联:每台设备的临时密码均基于设备码独立生成,仅对当前设备的远程连接生效,无法跨设备通用,进一步提升了权限管控的精准性。

(二)临时密码的典型适用场景

临时密码并非适用于所有远程控制需求,其核心价值体现在 “短期、临时、可控” 的授权场景中,常见场景包括:

- 技术协助场景:当设备出现故障,需远程邀请技术人员协助维修时,生成临时密码并告知对方,维修结束后密码自动失效,避免技术人员后续未经授权再次访问;

- 临时文件传输场景:需向他人临时传输少量文件,无需长期开放设备权限,生成临时密码供对方发起连接,文件传输完成后密码立即作废;

- 多用户轮换操作场景:在团队协作中,多人需轮流远程操作同一台设备(如共享服务器),为每位使用者生成独立临时密码,避免固定密码多人共用导致的泄露风险。

- 而在长期稳定的远程控制场景(如个人电脑与家庭服务器互联)中,更推荐使用 “固定连接密码 + 二次验证” 的组合,兼顾便捷性与安全性。

二、核心问题:ToDesk 临时密码的更新周期是多久?

ToDesk 临时密码的更新周期并非固定统一,而是分为 “系统默认自动更新周期” 与 “用户手动强制更新” 两种模式,具体周期规则需结合使用场景与设置情况综合判断。

(一)系统默认自动更新周期:30 分钟 - 24 小时(分场景生效)

ToDesk 针对不同使用场景,预设了差异化的临时密码自动更新周期,核心逻辑是 “场景风险越高,更新周期越短”,具体分为三类:

- 单次连接场景:连接结束后立即更新

- 若用户生成临时密码时选择 “单次有效” 模式(在生成界面勾选 “仅允许一次连接”),则临时密码的更新周期为 “一次连接时长”—— 即对方通过该密码成功建立远程连接后,无论连接持续多久,断开连接的瞬间,临时密码会自动失效并更新为新密码,旧密码无法再次用于发起连接。

- 例如:用户 A 生成临时密码 “123456” 邀请技术人员维修电脑,技术人员通过该密码连接并完成维修后断开连接,此时 “123456” 立即失效,再次发起连接需使用新生成的临时密码。

- 短期授权场景:默认 30 分钟自动更新

- 若未选择 “单次有效”,且未手动设置有效期(即使用系统默认设置),临时密码的自动更新周期为 30 分钟。从密码生成时间开始计时,30 分钟后系统会自动生成新的临时密码,旧密码同步失效,即便未发起过连接,旧密码也无法再使用。

- 实际测试显示:在 10:00 生成临时密码 “ABCDEF”,10:30 时尝试用该密码发起连接,系统会提示 “密码已失效,请获取最新临时密码”,需重新生成新密码才能继续操作。

- 自定义有效期场景:按用户设置周期更新

- 若用户在生成临时密码时手动设置了 “有效时长”(如 1 小时、6 小时、24 小时),则临时密码的自动更新周期与设置的有效时长一致 —— 在有效期内,临时密码保持不变,有效期结束后自动失效并更新为新密码。

- 例如:用户设置临时密码有效期为 6 小时,14:00 生成密码 “654321”,则该密码在 20:00 前可重复使用(支持多次断开与连接),20:00 后自动失效,系统生成新密码替代。

- 需注意:系统默认的最长自定义有效期为 24 小时,即便是手动设置,也无法超过 24 小时,避免因设置过长有效期导致安全风险累积。

(二)用户手动强制更新:无周期限制,随时可操作

除系统自动更新外,用户可根据实际需求,随时手动强制更新临时密码,不受默认周期限制。这种模式适用于 “发现密码可能泄露”“临时取消授权” 等紧急场景,例如:

- 生成临时密码后,发现误将密码发送给无关人员,可立即手动更新密码,使旧密码失效;

- 临时授权的技术人员未在约定时间内发起连接,为避免密码长期留存风险,手动更新密码重新授权。

- 手动更新后,旧密码会立即失效,新密码的有效期将重新开始计算(若此前设置了自定义有效期,新密码的有效期仍沿用原设置,或可重新调整)。

三、操作指南:临时密码的生成、更新与管理步骤

掌握临时密码的生成、更新与管理方法,是灵活控制更新周期、保障安全的关键。以下将分 PC 端与移动端,详细讲解具体操作流程。

(一)第一步:生成临时密码(基础操作)

生成临时密码是后续更新的前提,PC 端与移动端操作逻辑一致,以 PC 端为例:

- 打开 ToDesk 客户端,登录账号后,在主界面 “此设备” 板块中,找到 “临时密码” 选项,点击【生成】;

- 弹出 “临时密码设置” 窗口,可进行三项核心设置:

- 有效时长:默认 30 分钟,可手动选择 1 小时、6 小时、12 小时、24 小时(最长 24 小时);

- 连接次数:默认 “不限次数”,可勾选 “仅允许一次连接”(单次有效模式);

- 密码复杂度:默认 “简单”(纯数字),可选择 “复杂”(字母 + 数字组合),提升破解难度;

- 设置完成后,点击【确认生成】,系统会显示生成的临时密码(如 “876543”),同时标注失效时间(如 “2025-11-05 16:30 失效”);

- 将临时密码与设备码一同告知授权对象,对方即可通过 “设备码 + 临时密码” 发起远程连接。

- 移动端生成步骤:进入 ToDesk APP【我的】-【设备管理】,选择目标设备,点击【生成临时密码】,按提示完成设置即可。

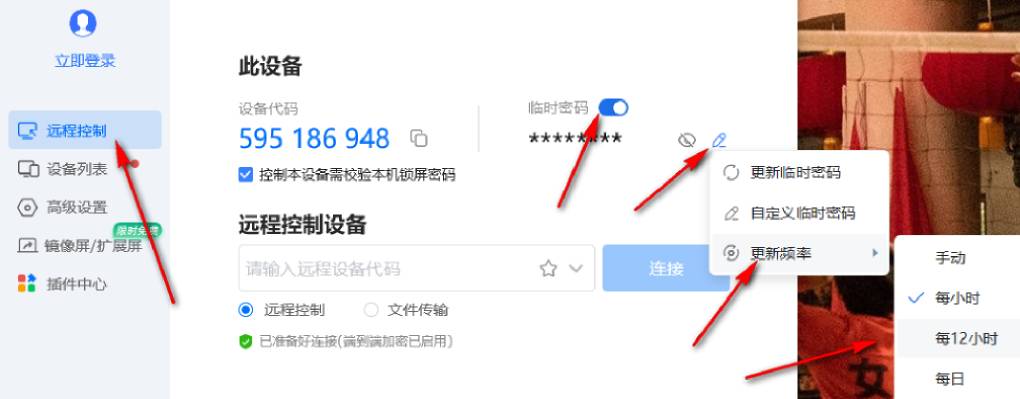

(二)第二步:手动更新临时密码(紧急操作)

当需要提前更换临时密码时,可通过手动操作强制更新,具体步骤:

- PC 端:在 “临时密码” 选项旁,点击【更新】按钮(生成密码后,“生成” 按钮会变为 “更新”);

- 系统弹出确认窗口,提示 “更新后旧密码将立即失效,是否继续?”,点击【确认】;

- 系统自动生成新的临时密码,并更新失效时间(若此前设置了自定义有效期,新密码的失效时间会从更新时刻重新计算,例如:原设置 1 小时有效期,已过去 30 分钟,更新后新密码的失效时间为 1 小时后);

- 若需调整有效期或连接次数,可在更新前点击【设置】,重新修改参数后再完成更新。

- 移动端手动更新:在目标设备的临时密码界面,点击右上角【刷新】图标,即可生成新密码,操作更便捷。

(三)第三步:关闭临时密码功能(长期不用场景)

若后续不再需要使用临时密码(如转为长期固定密码连接),可关闭该功能,避免密码自动生成导致的安全隐患,操作步骤:

- PC 端:进入 ToDesk【高级设置】-【安全设置】,找到 “临时密码管理” 栏目;

- 取消勾选 “启用临时密码功能”,点击【保存设置】;

- 关闭后,系统将不再生成临时密码,仅允许通过固定连接密码发起连接;

- 若需重新启用,再次勾选 “启用临时密码功能” 即可,启用后需重新生成密码。

- 移动端关闭步骤:进入【设置】-【安全中心】-【临时密码设置】,关闭 “启用临时密码” 开关。

(四)第四步:查看临时密码更新记录(安全审计)

为便于追溯密码使用情况,ToDesk 提供了临时密码更新记录查询功能,可查看每次更新的时间、原因(自动更新 / 手动更新)及失效状态,操作步骤:

- PC 端:进入【安全中心】-【密码记录】,选择 “临时密码记录” 标签页;

- 页面会显示所有临时密码的生成时间、失效时间、更新方式(自动 / 手动)、连接次数等信息;

- 若发现异常更新记录(如未操作却显示手动更新),需立即检查账号安全,修改账号密码并冻结异常设备;

- 移动端:进入【安全中心】-【操作记录】,即可查看临时密码相关记录。

- 通过记录查询,可及时发现密码使用中的异常情况,为安全防护提供依据。

四、安全要点:临时密码更新周期的合理设置与使用技巧

合理控制临时密码的更新周期,结合安全使用技巧,能最大限度降低泄露风险。以下是 5 个核心安全要点,需重点关注:

(一)按场景选择最短有效周期,避免 “过度授权”

临时密码的核心优势是 “短期有效”,设置更新周期时需遵循 “够用即可” 原则,避免设置过长有效期:

- 技术协助场景:若预计维修时间为 30 分钟,建议设置 “30 分钟有效期” 或 “单次有效”,避免维修结束后密码仍长期有效;

- 文件传输场景:若仅需传输 1-2 个文件(预计 5 分钟内完成),优先选择 “单次有效” 模式,传输完成后密码立即失效;

- 多人轮换操作场景:为每位使用者设置 “1 小时有效期”,并在其操作结束后手动更新密码,避免密码在使用者间流转。

- 实际案例:某用户为技术人员设置了 24 小时临时密码,维修结束后忘记手动更新,导致技术人员在次日通过旧密码再次访问设备,造成数据误删,若当时设置 “单次有效” 即可避免此类问题。

(二)开启 “密码更新提醒”,避免遗漏手动更新

为防止因遗忘导致临时密码超期使用,可开启 “密码更新提醒” 功能,系统会在密码失效前 10 分钟发送提醒,操作步骤:

- PC 端:进入【设置】-【通知设置】,找到 “临时密码提醒” 选项,勾选 “失效前提醒”;

- 可选择提醒方式:“桌面弹窗提醒”“系统通知提醒”(推荐双方式开启);

- 移动端:进入【设置】-【消息通知】,开启 “临时密码失效提醒”,可同步接收 APP 推送通知。

- 开启提醒后,用户能及时掌握密码状态,避免因疏忽导致密码超期,进一步提升安全性。

(三)结合二次验证,双重保障临时密码安全

即便临时密码周期设置合理,仍存在密码在有效期内被泄露的风险,此时需搭配二次验证功能,构建双重防护:

- 按照此前 “二次验证开启流程”,绑定主设备(如手机);

- 开启二次验证后,即便对方获取了 “设备码 + 临时密码”,发起连接时仍需主设备确认授权,未获同意则无法连接;

- 可在【安全设置】中进一步设置 “临时密码连接需二次验证”,仅对临时密码连接生效,不影响固定密码连接的便捷性。

- 这种组合模式下,即便临时密码泄露,也能通过二次验证阻断未授权访问,安全等级大幅提升。

(四)避免通过公共渠道传输临时密码

临时密码的传输过程也是安全防护的关键环节,需避免通过高风险渠道分享:

- 禁止在公共群聊(如 QQ 群、微信群)、论坛、邮件正文等公开渠道发送临时密码,建议通过私密聊天工具(如企业微信私聊、Signal)传输;

- 传输时尽量 “分开发送”:将设备码与临时密码分别通过不同渠道发送(如设备码发短信,临时密码发微信),降低两者同时泄露的风险;

- 告知授权对象密码使用规则(如有效期、使用次数),并提醒其在使用后立即删除密码记录,避免留存。

(五)定期检查临时密码功能状态,避免误开启

若长期使用固定密码连接,需定期检查临时密码功能是否处于关闭状态,避免因误操作开启导致密码自动生成:

- 每周进入【安全设置】-【临时密码管理】,确认 “启用临时密码功能” 是否处于未勾选状态;

- 若发现误开启,需立即关闭,并检查是否有异常的临时密码生成记录;

- 可在【账号安全】中设置 “临时密码功能开启通知”,一旦功能被开启,立即收到提醒,及时排查原因。

五、常见误区:关于临时密码更新周期的 4 个错误认知

在实际使用中,不少用户对临时密码更新周期存在认知误区,这些误区可能导致安全防护不到位,需逐一澄清:

误区 1:临时密码自动更新,无需手动管理

真相:系统自动更新仅能覆盖 “周期内未泄露” 场景,若密码在有效期内被泄露(如误发他人),自动更新无法立即阻断风险,仍需手动更新密码。因此,临时密码需 “自动更新 + 手动管理” 结合,不能完全依赖系统。

误区 2:设置 “单次有效” 后,无需关注失效时间

真相:“单次有效” 模式下,密码虽在连接结束后自动失效,但如果对方获取密码后长期不发起连接(如超过 24 小时),密码仍会因系统默认最长有效期(24 小时)失效。因此,即便设置单次有效,也需告知授权对象 “尽快使用”,避免密码过期导致操作受阻。

误区 3:临时密码复杂度高,可延长更新周期

真相:密码复杂度提升仅能降低被破解的风险,无法避免因密码泄露导致的未授权访问。即便使用复杂密码,若在有效期内被他人获取,仍可发起连接。因此,更新周期需基于场景风险设置,而非密码复杂度,复杂密码不能替代短期更新。

误区 4:关闭临时密码功能后,旧密码仍可使用

真相:关闭临时密码功能后,系统会立即失效所有已生成的临时密码,旧密码无法再用于发起连接。若后续重新启用,需生成新的临时密码,旧密码不会恢复有效,无需担心关闭前的密码残留风险。

结语

ToDesk 临时密码的更新周期并非固定不变,而是通过 “系统自动更新” 与 “用户手动更新” 结合,实现灵活可控。核心原则是 “场景决定周期,安全优先”—— 短期临时场景选择短周期或单次有效,长期场景避免使用临时密码;同时结合二次验证、安全传输、定期检查等措施,构建全方位防护体系。

临时密码的价值在于 “用后即弃”,合理控制更新周期,既能满足临时授权的便捷需求,又能最大限度降低泄露风险。只有科学认知更新规则,掌握操作方法,才能在远程控制中真正实现 “便捷与安全的平衡”。