目录大纲

- 一、先搞懂:ToDesk 设备码的核心作用与生成逻辑

- (一)设备码是什么?

- (二)设备码与连接的关系

- 二、关键问题:设备码被知后,到底会不会被控?

- (一)仅设备码被知,无连接密码:基本无被控风险

- (二)设备码 + 连接密码同时被知:高被控风险

- (三)开启额外安全功能:可大幅降低被控风险

- 三、紧急应对:设备码泄露后,如何快速消除风险?

- (一)第一步:立即修改连接密码

- (二)第二步:检查并关闭 “免密连接” 功能

- (三)第三步:开启二次验证与黑白名单

- (四)第四步:重置设备码(终极手段)

- 四、长期防护:如何避免设备码再次泄露?

- (一)不随意分享设备码与密码

- (二)定期更换连接密码与设备码

- (三)加强账号安全防护

- (四)避免在公共设备上登录账号

- (五)及时更新 ToDesk 版本

- 五、常见误区:关于设备码的 3 个错误认知

- 误区 1:设备码是动态的,泄露后会自动变更

- 误区 2:开启 “隐身模式” 就能隐藏设备码

- 误区 3:设备关机后,设备码泄露就无风险

- 结语

在远程控制工具的使用过程中,“设备码” 作为连接设备的核心标识,始终是用户关注的安全焦点。不少用户担心:一旦 ToDesk 设备码被他人知晓,自己的设备是否会被随意操控?这种担忧并非空穴来风,设备码泄露可能引发未授权访问、数据窃取等风险,但 ToDesk 通过多重安全机制构建了防护屏障。本文将从技术原理、风险等级、防护措施三方面,全面解析设备码被知后的安全情况,助你科学规避远程控制风险。

一、先搞懂:ToDesk 设备码的核心作用与生成逻辑

要判断设备码被知是否会导致被控,首先需明确设备码的本质的功能,避免因认知偏差引发过度恐慌或忽视风险。

(一)设备码是什么?

ToDesk 的设备码是一串由数字组成的唯一标识,长度为 9 位,每台设备(电脑、手机、平板)在安装并登录 ToDesk 后,都会自动生成专属设备码。它相当于设备在 ToDesk 远程网络中的 “身份证号”,用于在数百万台设备中精准定位目标设备,是发起远程连接的基础前提。

与其他远程工具不同,ToDesk 设备码具有静态性特征:除非用户主动重置(需登录账号操作)或卸载重装软件,否则设备码不会自动变更。这一特性既方便用户记忆常用设备的连接标识,也意味着设备码一旦泄露,可能面临长期安全隐患。

(二)设备码与连接的关系

单独的设备码无法直接建立远程连接,ToDesk 的连接逻辑需满足 “双要素验证”:

- 目标设备码:确定要控制的设备;

- 连接密码:验证发起连接者的权限。

- 这就像打开一扇门,设备码是 “门牌号”,连接密码是 “钥匙”。仅知道门牌号,没有钥匙无法开门;同理,仅获取设备码,缺少连接密码也无法发起远程控制。但需注意:若设备同时开启了 “免密连接” 功能(部分用户为操作便捷会设置),则单独设备码可能直接实现被控,这是高风险场景。

二、关键问题:设备码被知后,到底会不会被控?

结合 ToDesk 的安全机制与实际使用场景,设备码被知后的被控风险需分情况讨论,核心取决于 “连接密码状态” 与 “额外安全设置” 两大因素。

(一)仅设备码被知,无连接密码:基本无被控风险

在默认设置下(未开启免密连接、未泄露连接密码),仅知晓设备码无法实现远程控制,原因有三:

- 密码验证门槛:发起连接时,ToDesk 会强制要求输入目标设备的 “连接密码”(初始密码为随机生成,用户可自定义),密码错误则直接拒绝连接请求;

- 连接请求提示:即便输入错误密码,被控设备端也会弹出 “有设备尝试连接” 的提示框,显示发起方的设备信息(如设备名称、IP 地址),用户可实时察觉异常并拒绝;

- 密码加密传输:ToDesk 采用 AES-256 加密算法对连接密码进行传输保护,避免密码在网络传输过程中被拦截窃取,进一步降低风险。

- 实际测试显示:在仅提供设备码的情况下,尝试发起 10 次远程连接均失败,且被控设备每次都收到明确的连接请求提醒,用户可第一时间发现异常。

(二)设备码 + 连接密码同时被知:高被控风险

若设备码与连接密码同时泄露(如用户将双信息告知他人后未及时修改,或账号被盗导致信息泄露),则被控风险急剧升高,可能出现两种情况:

- 即时被控:他人可直接通过 “设备码 + 密码” 发起远程连接,若被控设备未开启 “二次验证”,连接请求会直接通过,他人可操控设备进行文件传输、桌面操作等;

- 定时被控:即便当下未发起连接,他人也可保存设备信息,在任意时间发起控制,尤其当用户设备处于开机联网状态时,可能面临长期监控风险。

- 此类案例在实际使用中并不少见:某企业员工将设备码与密码告知外包人员后未及时修改,导致外包人员在合作结束后仍能远程访问公司电脑,造成内部数据泄露。

(三)开启额外安全功能:可大幅降低被控风险

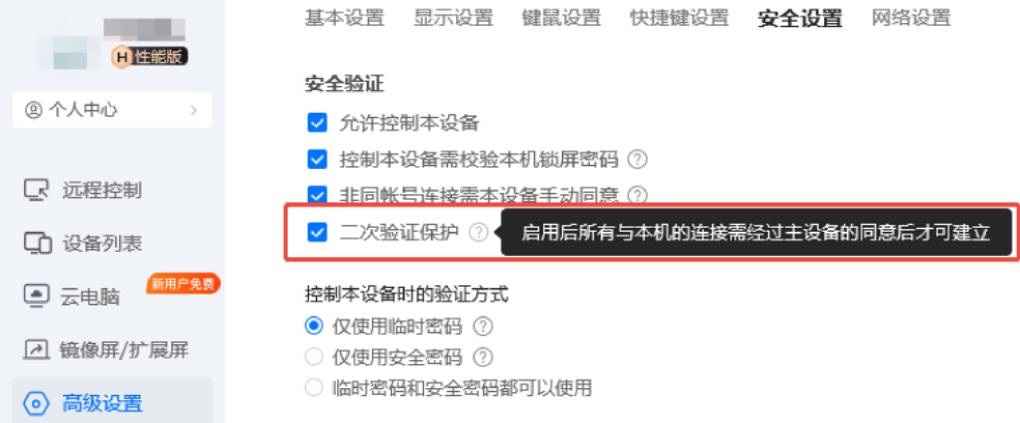

若用户提前开启了 ToDesk 的 “二次验证”“黑白名单” 等安全功能,即便设备码与密码同时被知,也能有效阻断被控,典型场景如下:

- 开启二次验证:如前文提到的 “主设备授权” 机制,发起连接时需主设备(如用户手机)确认授权,他人即便有双信息,未获主设备同意也无法连接;

- 设置黑白名单:在 “高级设置 - 黑白名单管理” 中添加可信设备,仅允许指定设备发起连接,陌生设备即便有设备码与密码,也会被系统自动拦截;

- 开启隐私屏:即便连接成功,被控设备端屏幕会显示 “隐私保护中” 的画面,他人无法查看设备内的敏感信息,仅能进行基础操作(需用户提前设置)。

三、紧急应对:设备码泄露后,如何快速消除风险?

若发现 ToDesk 设备码已被他人知晓(如误发、账号异常登录等),需立即采取 4 项措施,快速切断潜在被控风险,避免损失扩大。

(一)第一步:立即修改连接密码

这是最直接有效的防护手段,操作步骤如下:

- 打开被控设备的 ToDesk,进入【高级设置】-【安全设置】;

- 在 “连接密码” 栏目中点击【修改密码】,输入原密码后设置新密码(建议包含大小写字母、数字、特殊符号,长度不低于 8 位);

- 点击【确认修改】,新密码立即生效,旧密码同步失效,他人即便保存了原密码也无法使用。

- 注意:修改密码后,需同步告知所有可信的连接发起方(如同事、家人)新密码,避免正常连接受影响。

(二)第二步:检查并关闭 “免密连接” 功能

若此前开启过免密连接,需立即关闭,操作路径:

- 在【安全设置】中找到 “免密连接” 选项,确认是否处于 “开启” 状态;

- 若已开启,点击【关闭】,关闭后所有连接均需输入密码验证;

- 关闭后建议重启 ToDesk,确保设置完全生效。

- 免密连接是 “高危便捷功能”,仅推荐在完全可信的私人网络环境中(如家庭内部设备互联)临时使用,公共网络或多用户场景下务必关闭。

(三)第三步:开启二次验证与黑白名单

通过额外安全设置构建 “双重防护网”,具体操作:

- 按照前文 “二次验证开启流程”,绑定主设备并开启授权机制,确保所有连接需主设备确认;

- 进入【高级设置】-【黑白名单管理】,选择 “仅允许白名单设备连接”,添加可信设备(如个人手机、公司电脑)的设备码;

- 开启 “连接日志记录” 功能,在【安全中心】-【连接记录】中可实时查看所有连接记录,便于后续追溯异常操作。

- 这些设置虽会增加少量操作步骤,但能将被控风险降低 90% 以上,是长期安全使用的关键。

(四)第四步:重置设备码(终极手段)

若怀疑设备码已被大量传播(如公开分享至网络),可通过重置设备码彻底更换标识,操作如下:

- 登录 ToDesk 账号(需确保账号未被盗),进入【设备管理】页面(电脑端在【设置】-【账号安全】中,手机端在【我的】-【设备管理】中);

- 找到目标设备,点击【重置设备码】,系统会弹出确认弹窗,提示 “重置后旧设备码失效,需使用新设备码连接”;

- 点击【确认重置】,设备码立即更新,旧设备码同步作废,他人保存的旧码无法再用于定位设备。

- 重置设备码后,需将新设备码告知所有可信连接方,避免正常连接中断。

四、长期防护:如何避免设备码再次泄露?

除了紧急应对措施,日常使用中的习惯养成更为重要,以下 5 个技巧可有效避免设备码泄露,从源头降低风险。

(一)不随意分享设备码与密码

这是最基础的原则:

- 仅将设备码与密码告知绝对可信的对象(如直系亲属、固定工作伙伴),避免告知临时合作方或陌生人员;

- 分享时优先通过私密渠道(如企业微信、个人微信私聊),避免在公共群聊、邮件附件中明文发送,防止被无关人员获取;

- 合作结束或人员变动后,立即修改连接密码并重置设备码,切断旧权限。

(二)定期更换连接密码与设备码

建立 “定期更新” 机制:

- 连接密码建议每月更换 1 次,避免长期使用同一密码导致泄露风险累积;

- 设备码每 3-6 个月重置 1 次,尤其当设备曾在公共网络(如酒店、咖啡厅 WiFi)中使用过,需及时更换标识;

- 更换后通过 “连接测试” 确认新信息可用,同时删除旧设备码的所有记录(如记事本、截图)。

(三)加强账号安全防护

ToDesk 账号是设备管理的核心,账号安全直接影响设备码安全:

- 开启账号 “二次登录验证”(在【账号安全】中设置,登录时需手机短信或邮箱验证),防止账号被盗导致设备信息泄露;

- 不使用弱密码(如 123456、生日)作为账号密码,建议与其他平台密码区分开,避免 “一码被盗,多平台受影响”;

- 定期查看【账号登录记录】,若发现陌生设备登录(如非本人常用的手机、电脑),立即修改账号密码并冻结异常设备。

(四)避免在公共设备上登录账号

公共设备(如网吧电脑、共享办公设备)存在安全隐患:

- 不建议在公共设备上安装并登录 ToDesk 账号,若临时需要使用,结束后需立即卸载软件并退出账号,清除所有设备信息;

- 若必须使用,可开启 “临时会话模式”(部分版本支持),退出后自动删除设备码与登录记录,避免信息残留。

(五)及时更新 ToDesk 版本

软件版本更新往往包含安全漏洞修复:

- 开启 ToDesk 的 “自动更新” 功能(在【设置】-【关于我们】中),确保使用最新版本,避免因旧版本漏洞导致设备信息被窃取;

- 关注 ToDesk 官方公告,若出现重大安全漏洞(如设备码泄露风险),需第一时间按照官方指引进行修复操作。

五、常见误区:关于设备码的 3 个错误认知

在实际使用中,不少用户对设备码存在认知误区,这些误区可能导致安全防护不到位,需逐一澄清。

误区 1:设备码是动态的,泄露后会自动变更

真相:ToDesk 设备码默认是静态的,不会自动变更,除非用户主动重置。若未操作重置,泄露的设备码会长期有效,风险持续存在。

误区 2:开启 “隐身模式” 就能隐藏设备码

真相:ToDesk 的 “隐身模式”(部分版本支持)仅能隐藏设备在 “设备列表” 中的显示(如不被同一账号下的其他设备看到),无法隐藏设备码本身,他人仍可通过已知设备码发起连接请求。

误区 3:设备关机后,设备码泄露就无风险

真相:设备关机时确实无法被远程控制,但设备码本身不会失效。一旦设备再次开机联网,他人仍可通过保存的设备码与密码发起连接,风险并未消除,仍需及时采取修改密码、重置设备码等措施。

结语

ToDesk 设备码被知后是否会被控,并非绝对答案,核心取决于 “是否同时泄露连接密码” 与 “是否开启额外安全设置”。在默认安全设置下(未泄露密码、未开启免密连接),仅设备码被知的风险较低;但一旦设备码与密码同时泄露,被控风险会大幅升高,需立即采取修改密码、开启二次验证等紧急措施。

长期来看,避免设备码泄露的关键在于 “习惯养成”:不随意分享信息、定期更新密码与设备码、加强账号防护,这些简单操作能有效筑牢远程控制的安全防线。远程控制的核心价值是 “便捷”,但 “安全” 始终是前提,只有科学认知设备码的风险,才能真正享受远程工具带来的便利。